REDES DE COMPUTADORAS

Las redes están formadas por conexiones entre grupos de computadoras y dispositivos asociados que permiten a los usuarios la transferencia electrónica de información. Puede a su vez dividirse en diversas categorías, según su alcance (red de área local o LAN, red de área metropolitana o MAN, red de área amplia o WAN, etc.), su método de conexión (por cable coaxial, fibra óptica, radio, microondas, infrarrojos) o su relación funcional (cliente-servidor, persona a persona), entre otras.

La finalidad principal para la creación de una red de computadoras es compartir los recursos y la información en la distancia, asegurar la confiabilidad y la disponibilidad de la información, aumentar la velocidad de transmisión de los datos y reducir el costo. Un ejemplo es Internet, la cual es una gran red de millones de computadoras ubicadas en distintos puntos del planeta interconectadas básicamente para compartir información y recursos.

Elementos básicos de las redes

- Software

Software de aplicación: En última instancia, todos los elementos se utilizan para que el usuario de cada estación, pueda utilizar sus programas y archivos específicos.

- Hardware

- Nodos

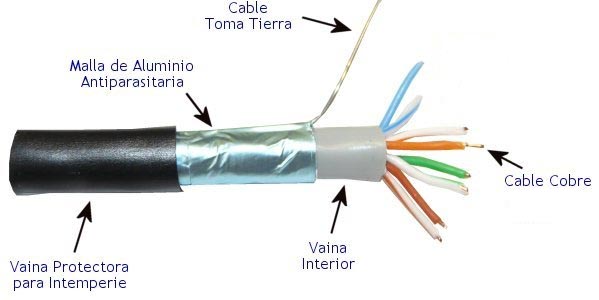

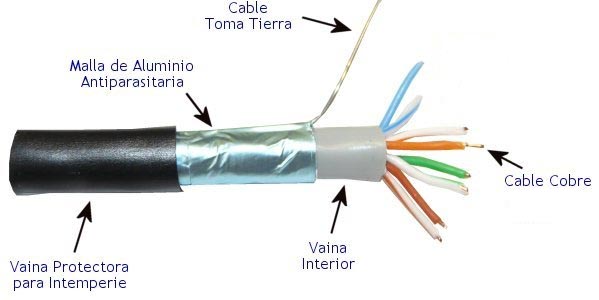

Medio Alámbrico: Se comunica a través de cables de datos (generalmente basada en Ethernet. Los cables de datos, conocidos como cables de red de Ethernet o cables con hilos conductores (CAT5),

conectan computadoras y otros dispositivos que forman las redes. Las redes alámbricas son mejores cuando usted necesita mover grandes cantidades de datos a altas velocidades, como medios multimedia de calidad profesional.

- El cable de par trenzado

Consiste en un conjunto de pares de hilos de cobre, conductores cruzados entre sí, con el objetivo de reducir el ruido de diafonía. A mayor número de cruces por unidad de longitud, mejor comportamiento ante el problema de diafonía.

Opera en la capa 2 del modelo OSI y reenvía los paquetes en base a la dirección MAC.

- Cable coaxial

- Fibra óptica

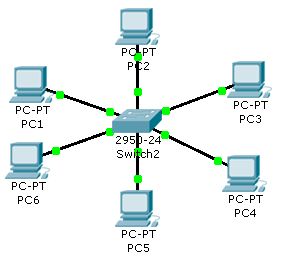

- Switch

Opera en la capa 2 del modelo OSI y reenvía los paquetes en base a la dirección MAC.

- Modem

Sirve para comunicar dos ordenadores entre si, realiza la función de intercambiar datos digitales. El problema de las líneas de teléfono convencionales es que son sistemas que están hechos para trasmitir ondas no impulsos de información o de informática. El modem convierte la información digital en una especie de onda transportable a través del cable de la línea telefónica. Se trasporta usando un determinado código o lenguaje de trasmisión para que el mensaje solo lo pueda recibir aquel ordenador u usuario al que va destinado.

- El router

- Un rack

Externamente, los racks para montaje de servidores tienen una anchura estándar de 600 milímetros (mm) y un fondo de 600, 800, 900, 1000 y ahora incluso 1200 mm. La anchura de 600 mm para racks de servidores coincide con el tamaño estándar de las losetas en los centros de datos.

- Un repetidor

- Puente de red

Interconecta segmentos de red (o divide una red en segmentos) haciendo la transferencia de datos de una red hacia otra con base en la dirección física de destino de cada paquete.

En definitiva, un bridge conecta segmentos de red formando una sola subred (permite conexión entre equipos sin necesidad de routers). Funciona a través de una tabla de direcciones MAC detectadas en cada segmento al que está conectado.

TOPOLOGIAS

- Topología de bus:

- Topología de estrella:

- Topología de anillo:

- Topología de árbol:

- Topología de malla:

Tipos de redes

Las redes PAN pueden serte útiles si vas a conectar pocos dispositivos que no estén muy lejos entre sí. La opción más habitual, sin embargo, para aumentar el radio de cobertura y para evitar la instalación de cablea estructurado, suele ser la compra de un router y la instalación de una red de área local inalámbrica.

Es la que todos conocemos y la que suele instalarse en la mayoría de las empresas, tanto si se trata de un edificio completo como de un local. Permite conectar ordenadores, impresoras, escáneres, fotocopiadoras y otros muchos periféricos entre sí para que puedas intercambiar datos y órdenes desde los diferentes nodos de la oficina.

Es la que todos conocemos y la que suele instalarse en la mayoría de las empresas, tanto si se trata de un edificio completo como de un local. Permite conectar ordenadores, impresoras, escáneres, fotocopiadoras y otros muchos periféricos entre sí para que puedas intercambiar datos y órdenes desde los diferentes nodos de la oficina.

Las redes LAN pueden abarcar desde los 200 metros hasta 1 kilómetro de cobertura.

- RED DE ÁREA PERSONAL (PAN)

Las redes PAN pueden serte útiles si vas a conectar pocos dispositivos que no estén muy lejos entre sí. La opción más habitual, sin embargo, para aumentar el radio de cobertura y para evitar la instalación de cablea estructurado, suele ser la compra de un router y la instalación de una red de área local inalámbrica.

- RED DE ÁREA LOCAL (LAN).

Las redes LAN pueden abarcar desde los 200 metros hasta 1 kilómetro de cobertura.

- RED DE ÁREA DE CAMPUS (CAN).

Una CAN es una colección de LANs

dispersadas geográficamente dentro de un campus (universitario, oficinas de

gobierno, maquilas o industrias) pertenecientes a una misma entidad en una área

delimitada en kilometros.

Una CAN utiliza comúnmente

tecnologías tales como FDDI y Gigabit Ethernet para conectividad a través de

medios de comunicación tales como fibra óptica y espectro disperso.

- RED DE ÁREA METROPOLITANA (MAN)

Mucho más amplias que las anteriores, abarcan espacios metropolitanos mucho más grandes. Son las que suelen utilizarse cuando las administraciones públicas deciden crear zonas Wifi en grandes espacios.

También es toda la infraestructura de cables de un operador de telecomunicaciones para el despliegue de redes de fibra óptica. Una red MAN suele conectar las diversas LAN que hay en un espacio de unos 50 kilómetros.

- RED DE ÁREA AMPLIA (WAN)

- RED DE ÁREA DE ALMACENAMIENTO (SAN)

- RED DE ÁREA LOCAL VIRTUAL (VLAN)

Origen de Internet

En la historia se ha documentado y dicho que el origen de Internet se da gracias a ARPANET (Advanced Research Projects Agency Network) red de computadoras del ministerio de defensa de EEUU que propicio el surgimiento de Internet en un proyecto militar estadounidense el cual buscaba crear una red de computadoras que uniera los centros de investigación de defensa en caso de ataques, que pudieran mantener el contacto de manera remota y que siguieran funcionando a pesar de que alguno de sus nodos fuera destruido. Sin embargo su objetivo era el de investigar mejores maneras de usar los computadores, yendo más allá de su uso inicial como grandes máquinas calculadoras, y luego de su creación fue utilizado por el gobierno, universidades y otros centros académicos dando un soporte social.

La idea de una red interconectada de computadores surgió en centros de investigación académicos y del gobierno dispersos a lo largo del territorio este país en Massachussets Institute of Technology cerca de Boston, Stanford Research Inst. U. de California los Angeles (UCLA), EL Rand corp. e Inst. For defense Análisis y se puso en marcha en las manos de Bob Taylor, Licklider (con su concepto de Galactic Network), Ivan Sutherland, Lawrence G. Roberts.

En 1969 empezó el primer tráfico de paquetes de información entre el MIT y la UCLA, los primeros años de los 80's los usuarios eran científicos y curiosos, en los 90's desaparece ARPANET y propicia el paso a las redes interconectadas el Internet el cual dispone actualmente de servicios que proporciona la red como el correo electrónico, acceso remoto a maquinas, transferencia de archivos mediante FTP. La Web (World Wide Web), conversaciones en línea como chats, grupos de noticias, etc.

La Web ha ayudado a la expansión de Internet se desarrolló en European Laboratory for Particle Physics (CERN) de Suiza en 1989. Utiliza el protocolo http (HyperText Transfer Protocol) con paginas creadas en HTML, con avances en paginas dinámicas programadas PHP, Java, JavaScript, ASP, etc., aumentando las posibilidades.

Internet es una oportunidad de difusión mundial de la información y un medio de colaboración e interacción entre los individuos y sus computadores independientemente de su localización geográfica, además se ha comparado con bibliotecas, enciclopedias tradicionales permitiendo además, creación de buscadores muy frecuentados como Google, Amazon, eBay, Yahoo y muchos otros.

- Servicios de Internet

World Wide Web:

Permite consultar información almacenada en cualquier computadora de la red. Es el servicio más flexible, porque además de consultar información permite también enviar datos.

FTP: Permite el intercambio de archivos de una computadora a otra.

Correo electrónico (e-mail): similar al correo tradicional, pero mucho más rápido y con un costo independiente de la distancia a la que se envíen los mensajes.

Listas de correo: están íntimamente relacionadas con el correo electrónico. Son listas de direcciones electrónicas de personas con intereses comunes.

Chat: gracias a este servicio se puede charlar con otros usuarios mediante el teclado de la computadora y en tiempo real.

Videoconferencias: para hablar con otra persona de viva voz y viendo además su imagen, a un costo mucho más barato que una llamada telefónica internacional.

Telnet: acceso remoto a un servidor de la red, no es frecuente que el usuario medio lo necesite.

Por otro lado, otros servicios no están estandarizados, como la videoconferencia, además de requerir un equipamiento especial del que no todo el mundo dispone.

- Evolución de la web desde 1.0 a la web 5.0

WEB 1.O Limitada, usada fundamentalmente para publicar documentos y realizar transacciones. Con ella, las grandes empresas inauguraron su estrategia online. Crearon un sitio donde publicar información corporativa, y desarrollaron planes de marketing y ventas que incorporaban la Web como nexo con los clientes.

WEB 2.0 Un sitio Web 2.0 permite a los usuarios interactuar y colaborar entre sí como creadores de contenido generado por usuarios en una comunidad virtual, a diferencia de sitios web donde los usuarios se limitan a la observación pasiva de los contenidos que se ha creado para ellos. Ejemplos de la Web 2.0 son las comunidades web, los servicios web, las aplicaciones Web, los servicios de red social, los servicios de alojamiento de videos, las wikis, blogs, mashups y folcsonomías.

WEB 3.0 • Se basa en la idea de añadir metadatos semánticos y ontológicos a la World Wide Web. Esas informaciones adicionales —que describen el contenido, el significado y la relación de los datos— se deben proporcionar de manera formal, para que así sea posible evaluarlas automáticamente por máquinas de procesamiento. El objetivo es mejorar Internet ampliando la interoperabilidad entre los sistemas informáticos usando "agentes inteligentes". Agentes inteligentes son programas en las computadoras que buscan información sin operadores humanos. • Con la web 3.0 se busca que los usuarios puedan conectarse desde cualquier lugar, cualquier dispositivo y a cualquier momento.

WEB 4.0 • La Web 4.0 propone un nuevo modelo de interacción con el usuario más completo y personalizado, no limitándose simplemente a mostrar información, sino comportándose como un espejo mágico que de soluciones concretas a las necesidades el usuario.

WEB 5.0 La red sensorial-emotiva. Aunque un blog provoque un debate furioso o un video en YouTube genere una reacción en cadena, la Web es “emocionalmente" neutra: no percibe qué siente el usuario. El sitio wefeelfine.org rastrea frases emotivas en la Web, las categoriza, y registra la frecuencia y ubicación de "clusters" de sentimientos. La empresa Emotiv Systems ha creado, neutro tecnología mediante, auriculares que permiten al usuario interactuar con el contenido que responda a sus emociones o cambiar en tiempo real la expresión facial de un "avatar”. Si se pueden "personalizar" las interacciones para crear experiencias que emocionen a los usuarios, la Web 5.0será, sin duda, más afable que sus antecesoras.

Tipos de virus

- Worm o gusano informático: es un malware que reside en la memoria de la computadora y se caracteriza por duplicarse en ella, sin la asistencia de un usuario. Consumen banda ancha o memoria del sistema en gran medida.

- Caballo de Troya: este virus se esconde en un programa legítimo que, al ejecutarlo, comienza a dañar la computadora. Afecta a la seguridad de la PC, dejándola indefensa y también capta datos que envía a otros sitios, como por ejemplo contraseñas.

- Bombas lógicas o de tiempo: se activan tras un hecho puntual, como por ejemplo con la combinación de ciertas teclas o bien en una fecha específica. Si este hecho no se da, el virus permanecerá oculto.

- Hoax: carecen de la posibilidad de reproducirse por sí mismos y no son verdaderos virus. Son mensajes cuyo contenido no es cierto y que incentivan a los usuarios a que los reenvíen a sus contactos. El objetivo de estos falsos virus es que se sobrecargue el flujo de información mediante el e-mail y las redes. Aquellos e-mails que hablan sobre la existencia de nuevos virus o la desaparición de alguna persona suelen pertenecer a este tipo de mensajes.

- De enlace: estos virus cambian las direcciones con las que se accede a los archivos de la computadora por aquella en la que residen. Lo que ocasionan es la imposibilidad de ubicar los archivos almacenados.

- De sobreescritura: este clase de virus genera la pérdida del contenido de los archivos a los que ataca. Esto lo logra sobreescribiendo su interior.

Hacker

Un hacker es aquella persona experta en alguna rama de la tecnología, a menudo informática, que se dedica a intervenir y/o realizar alteraciones técnicas con buenas o malas intenciones sobre un producto o dispositivo.

La palabra hacker es tanto un neologismo como un anglicismo. Proviene del inglés y tiene que ver con el verbo "hack" que significa "recortar", "alterar". A menudo los hackers se reconocen como tales y llaman a sus obras "hackeo" o "hackear".

Existen dos tipos de hackers principales: los Black Hat y los White Hat. Su nombre proviene de las películas de vaqueros dónde, normalmente, a "los malos" se le representa con sombreros negros mientras que "los buenos" van con sombrero blanco.

Los White Hats, hackers de sombrero blanco, o hacker éticos se encargan de encontrar vulnerabilidades en un sistema para estudiar y corregir los fallos encontrados. Se dice que algunos de los que se encuentran hoy en día en este grupo pertenecieron en su momento a los Black Hat, y ahora utilizan todos sus conocimientos para mejorar los sistemas en materia de seguridad.

Por su parte, los Black Hat o ciberdeluente, son aquellos hackers de sombrero negro que realizan actividades ilícitas para vulnerar y extraer información confidencial, principalmente con un fin monetario. También son creadores de todo tipo de malware.

Cracker

es el término que define a programadores maliciosos y ciberpiratas que actúan con el objetivo de violar ilegal o inmoralmente sistemas cibernéticos, siendo un término creado en 1985 por hackers en defensa del uso periodístico del término

- Tipos de crackers

Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

Phreaker: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono, etc.

Cyberpunk: son los vándalos de páginas web o sistemas informatizados. Destruyen el trabajo ajeno.

No hay comentarios.:

Publicar un comentario